Где юзер. Логи входа пользователя в AD

Как узнать, с какого компьютера и в какое время вошел пользователь в домене AD на windows

Обратился ко мне как-то один мой знакомый, шеф относительно небольшой фирмы, с интересным вопросом: как бы узнать когда и на какой комп заходил в течение дня один его сотрудник (зачем? это уже другой вопрос).

Фирма была на аутсорсинге по ИТ у какого-то товарища, который все, на мой первый взгляд, настроил грамотно. Однако, по неизвестным мне причинам, в данный момент у конторы не было никакой поддержки. Хорошо хоть админские права, явки и пароли имелись. (Это так, оффтоп).

В общем, ближе к теме.

В качестве контроллера доменов, на машинке крутится windows server 2016, для справки.

Сперва проверим, включено или нет, а если нет, включим в политиках аудит событий при входе/выходе пользователей.

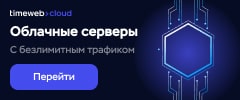

Запустим редактор управления групповой политикой в домене:

Либо командой в командной строке

gpmc.msc

либо ткнем в иконку

Откроется редактор, где щелкаем по нужному нам лесу, дальше проваливаемся по пути:

Домены - наш домен (в моем случае mkk.loc). И отроем настройки (щелкаем правой кнопкой по иконке, выбираем "изменить") Default Domain Policy

- в вновь открывшемся окошке идем по пути: Конфигурация компьютера - Политики - Конфигурация Windows - Параметры безопасности - Конфигурация расширенной политики аудита - Политики аудита - Вход/выход

В правом поле нам нужно посмотреть - в каком режиме находятся политики "Аудит входа в систему" и "Аудит других событий входа и выхода".

Как видно на картинке выше ↑, у меня режим "Успех и отказ" - все было включено предыдущим админом.

Если режим - "Не настроено", то щелкаем по ним по очереди и ставим галочки в открывшемся окне: активируем "Настроить следующие события аудита", а также следующие "Успех" и "Отказ". Естественно, жмем применить).

После того, как все включено, можно закрывать все окна редактора.

При необходимости, если были внесены изменения, в командной строке запускаем команду обновления настроек групповых политик и заставим принудительно перечитать заново групповые политики домена.

gpupdate /force

После проделанных действий, точнее ТОЛЬКО после включения данных политик, если они были выключены, пользователи, проходя аутентификацию на компах в домене, оставляют свои следы в журнале событий.

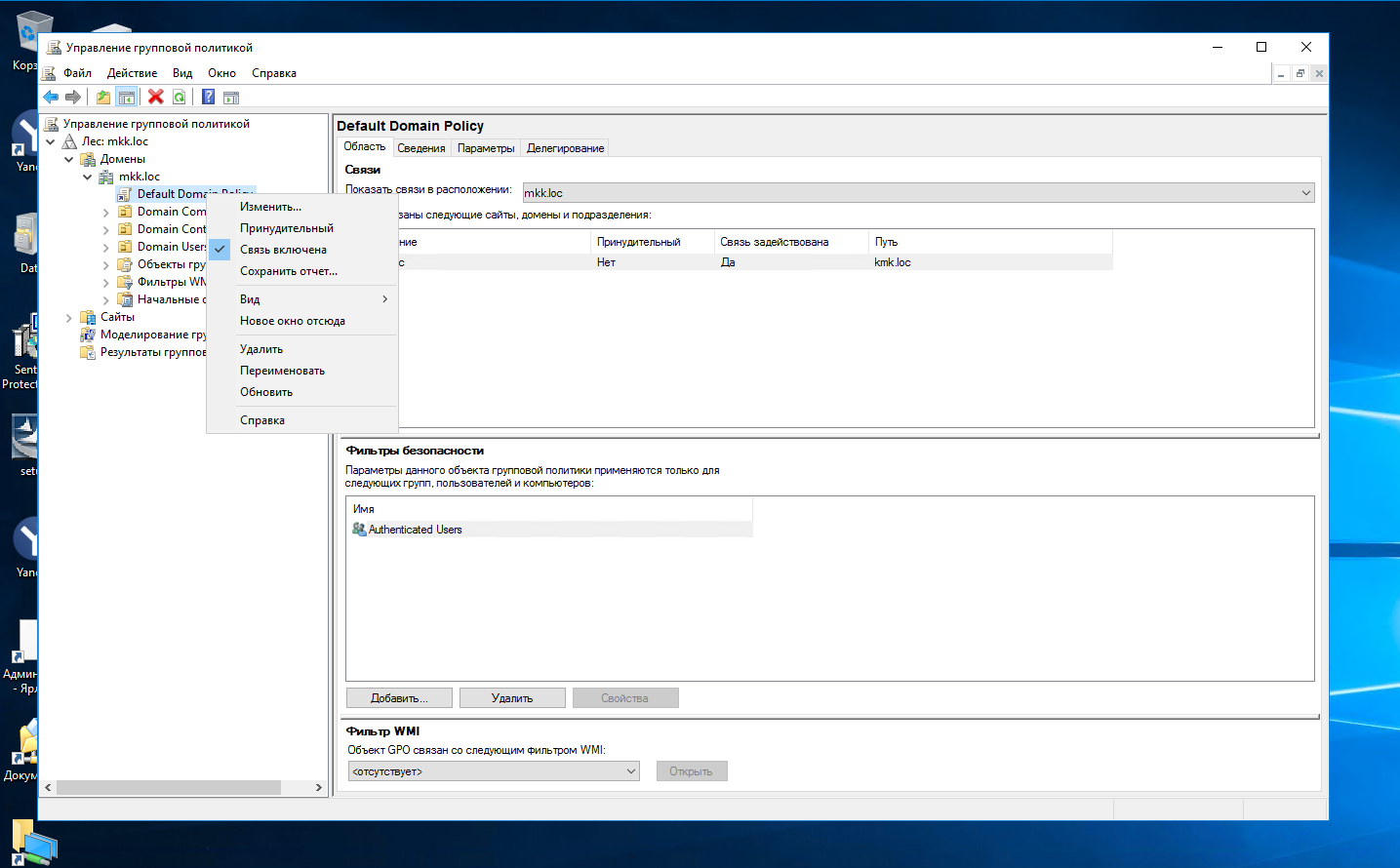

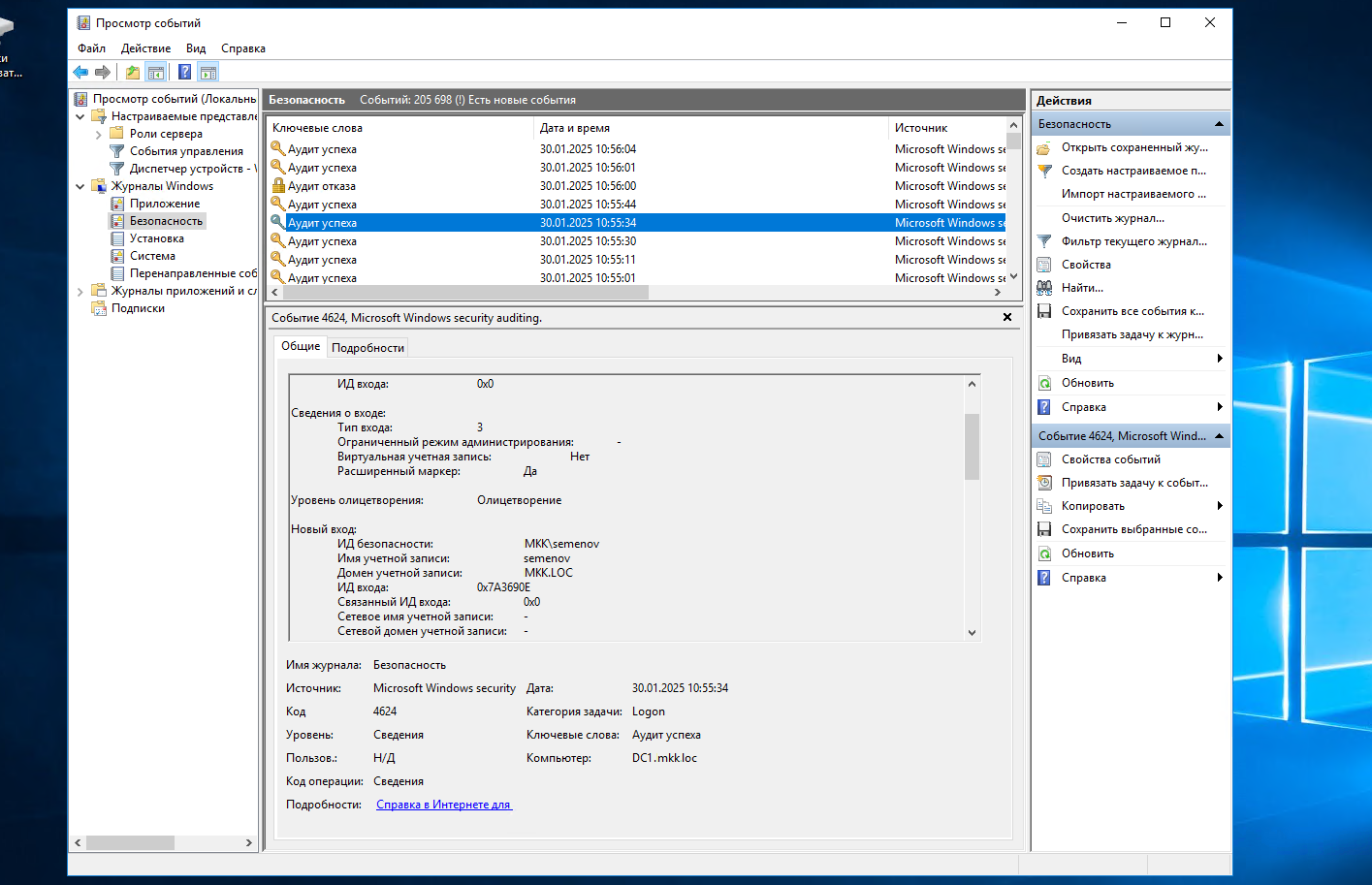

Теперь, нам нужно найти, например, где и когда отметился пользователь, пусть это будет Семён Семенов, он же semenov (логин пользователя мы подсмотрели в пользователях AD).

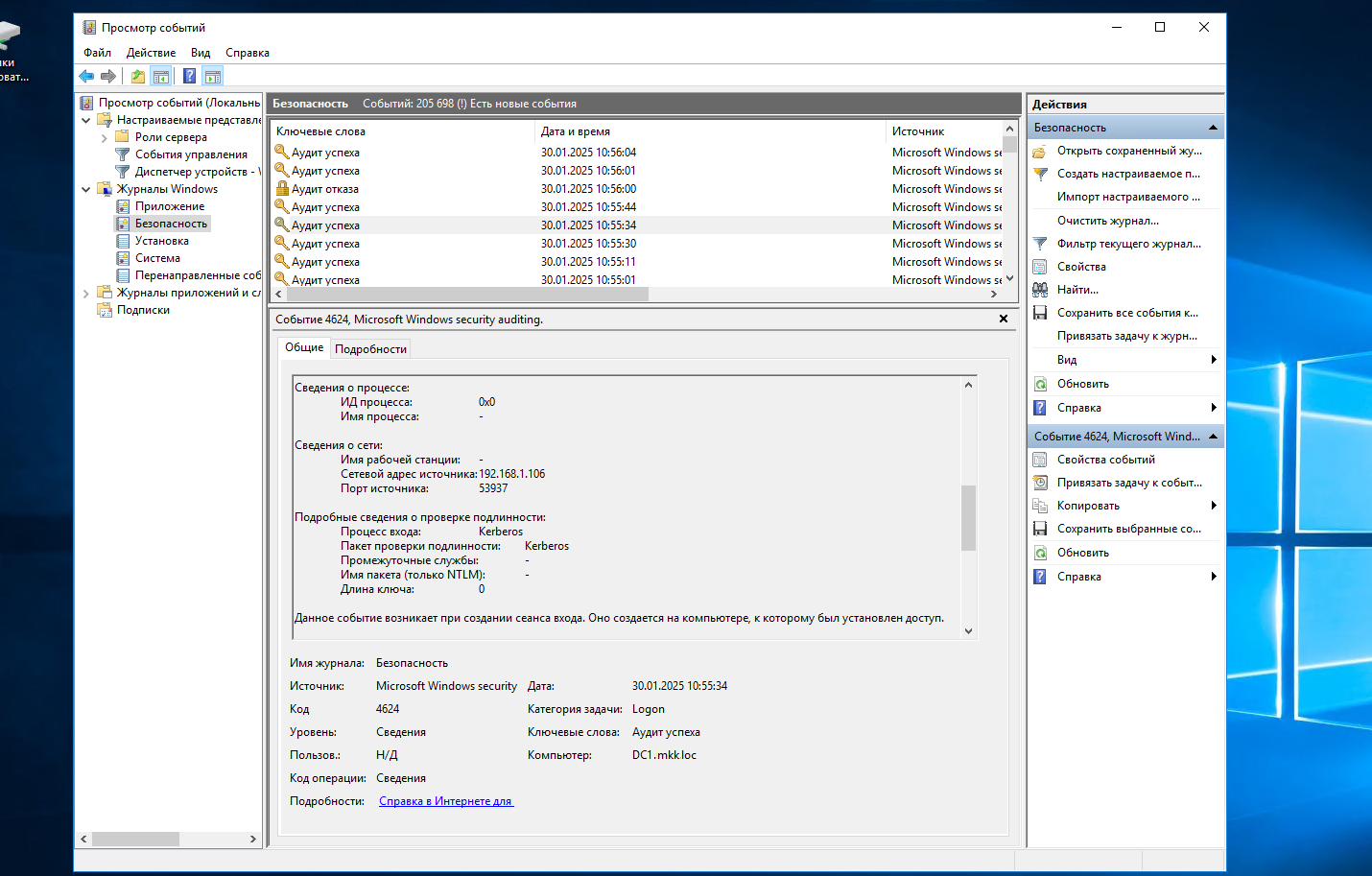

Открываем просмотр журнала событий, переходим в пункт: "журналы Windows" - "Безопасность".

Теперь слева кликаем на "бинокль - Найти", вбиваем логин нужного нам пользователя, жмем "найти далее".

Ожидаем какое-то время (зависит от машины, от количества записей и т.д.) и вуа-ля:

Пользователь Semenov, авторизовался в такое-то время:

чуть ниже прокрутим и... вот с компа под таким IP он зашел)

Нажимая "Найти", можно по порядку воссоздать путь когда и куда этот пользователь заходил. Все просто)

P.S. Повторюсь, а то всяко бывает)) Логи начнут записываться, только после включения политик. Следовательно все, что было до - узнать не получится)

- RusLan