Поднимаем VPN L2TP IPSec на Mikrotik

Инструкция в картинках, как настроить VPN сервер L2TP в связке с IPSec на роутере Mikrotik для объединения нескольких организаций или офисов в одну сеть с удаленным администрированием.

Почему я выбрал этот протокол? Т.к. L2TP, на сегодняшний день, существует во всех популярных операционных системах, как стационарных, так и мобильных. Однако он, как токовой, не имеет шифрования, поэтому я применил для защиты набор протоколов IPSec.

Ну-с, начнем конфигурировать. Предполагается, что роутер Микртотик уже настроен для подключения к сети Интернет.

Приступим к созданию VPN-сервера.

1. DHCP для VPN

Можно сразу ринуться в настройки PPP, но я рекомендую сперва создать дополнительный пул IP-адресов на DHCP-сервере роутера для раздачи клиентам, который будет назначаться при подключении клиента к VPN. Данный пул адресов будет использоваться клиентскими устройствами, например, компьютерами, смартфонами, планшетами, которым может понадобится к внутренней сети, например к офису из дома - сделаем такой задел на всякий случай.

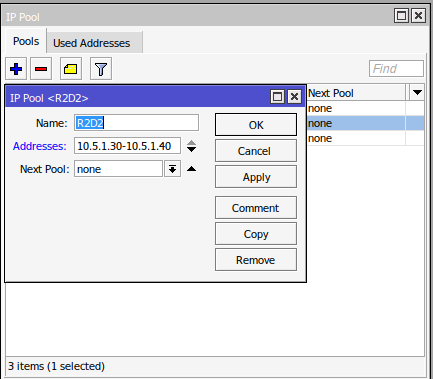

IP-Pools, создаем новый:

- Даем имя (произвольно) и диапазон адресов. Забегая вперед, скажу, что, если будут подключаться несколько разных офисов, рекомендую задать пул, в который не будут входить адреса, которые мы зададим для этих офисов статикой, ниже объясню, как это и зачем.

2. Создадим профиль будущего VPN - сервера

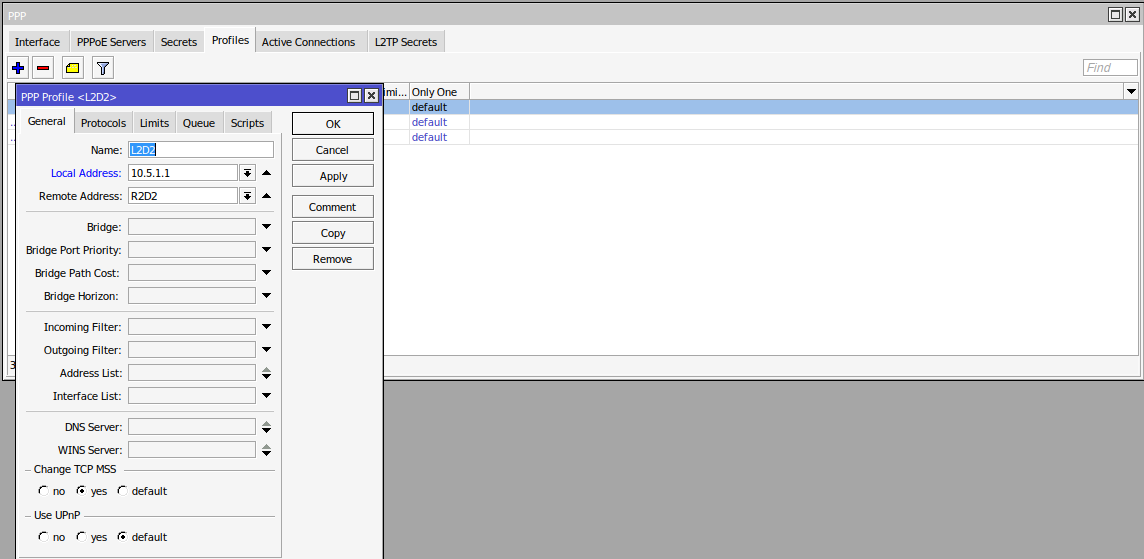

PPP - Profiles: создаем новый

- Имя произвольное,

- Локальный адрес - тут как душа желает, я ставлю первый в созданной ранее подсети, главное, чтоб не пересекался с адресами из пула. Это будет адрес самого VPN-сервера.

- Удаленный адрес - это то, что будет выдано подключившемуся клиенту. Я подставил созданный ранее пул адресов.

3. Сразу создадим правила для файрвола:

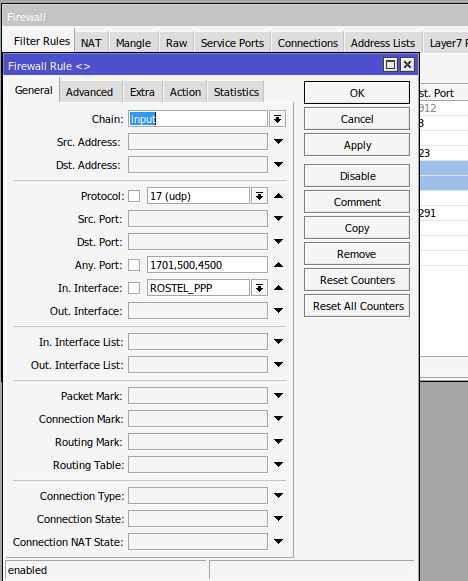

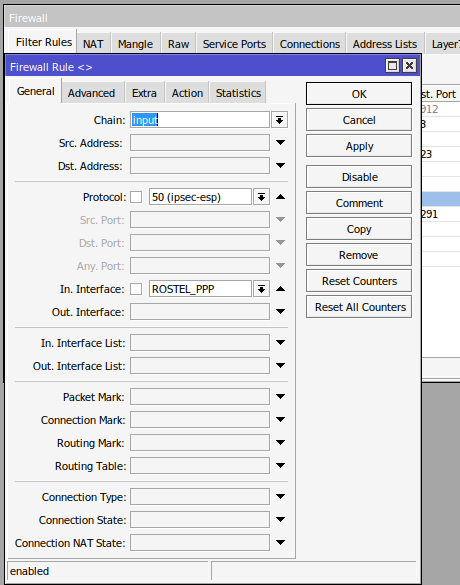

IP-Firewall, создаем два правила, ставим их ближе к верху в порядке:

1. Вкладка General - Chain: input; Protocol: 17 (udp) - в некоторых прошивках цифры отсутствуют, может быть просто (udp); Any. Port: 1701,500,4500; In.Interface - WAN интерфейс (который подключен к интернету, в моем случае, это монополист Ростелеком). Вкладка Action - Action: accept.

2. Вкладка General - Chain: input; Protocol: 50 (ipsec-esp) - в некоторых прошивках цифры отсутствуют, может быть просто (ipsec-esp); In.Interface - WAN интерфейс (который подключен к интернету, в моем случае, это монополист Ростелеком). Вкладка Action - Action: accept.

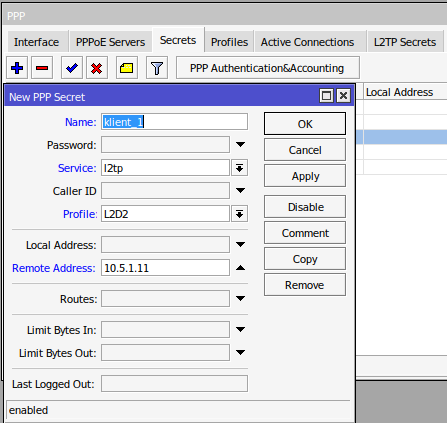

4. Создаем учетные записи для подключения клиентов к VPN.

PPP - Secrets, здесь добавляем пользователей:

- Name: Имя пользователя;

- Password: думаю, стоит задать сложный пароль;

- Service: в нашем случае - l2tp;

- Remote Address: можно ничего не писать, тогда адрес будет выдан по DHCP из созданного выше пула. Но, если есть необходимость, то можно добавить подключившемуся клиенту статический, это удобно, когда клиентом является целая организация. Да, естественно, если адрес будет статическим, он не должен входить в диапазон адресов, указанных в пуле и не должен быть таким-же как и VPN адрес самого сервера.

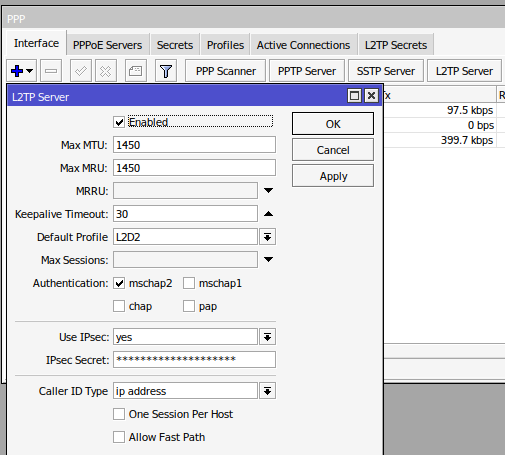

5. Включаем IPSec и активируем VPN-сервер.

PPP-Interface. Жмем кнопку L2TP Server. Выставляем все как на картинке, не забываем задать IPSec Secret, да желательно посложнее.

Можно считать, что на этом создание VPN сервера завершено. Клиенты могут спокойно подключаться. Но, мы же, в самом начале договорились, что будет подготавливать сервер для подключения нескольких офисов.

Поэтому пойдем дальше:

У нас несколько офисов, а нам нужно извне подключаться к внутренним ресурсам. При этом используя внутреннюю адресацию в локальной сети того офиса, к которому мы подключаемся , ну и чтоб небыло проблем и путаниц с маршрутизацией.

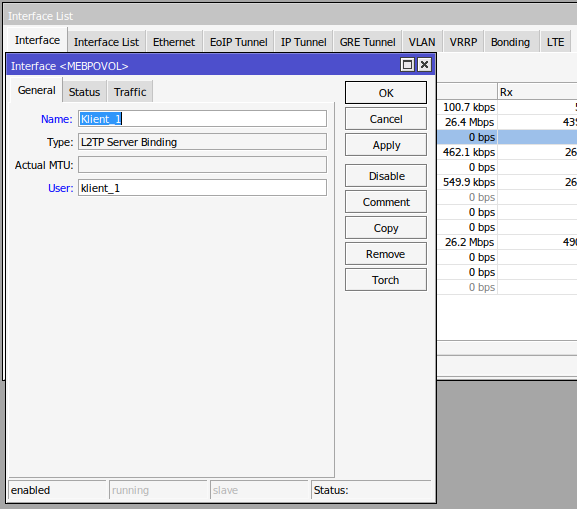

6. Создаем статический интерфейс L2TP Server Binding.

Interfaces- Interfce - жмем на плюсик и выбираем L2TP Server Binding

- Задаем имя произвольно (можно, для наглядности указать название филиала или фирмы)

- User: имя учетной записи (пользователя) которое мы создали ранее для данного офиса.

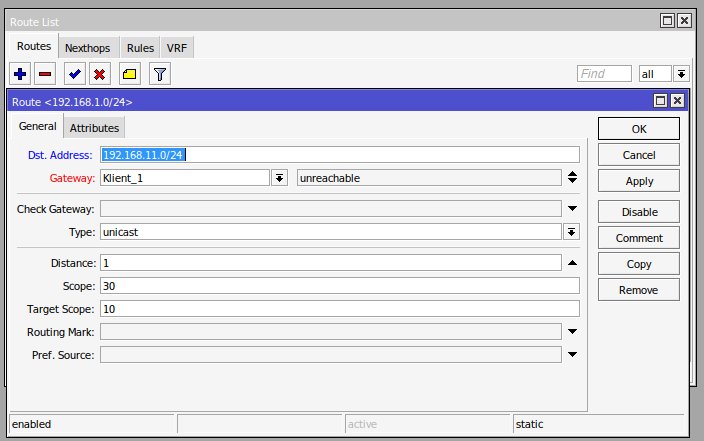

7. Зададим статический маршрут,

дабы наш роутер понимал, кого и куда отправлять.

IP - Routes

Добавляем новый и указываем что для при запросе такого-то адреса, отправлять в соответствующий интерфейс:

Шаги 4, 6 и 7 выполнять для каждого отдельного офиса/конторы. Ну и учитывать, что учетные данные, IP-адреса VPN и подсеть в локальной сети офисов были разные.

- RusLan