Kerio - Mikrotik VPN. Объединяю две конторы.

Объединяем две сети IPsec туннелем между Kerio Control и роутером Mikrotik RB751U-2HnD.

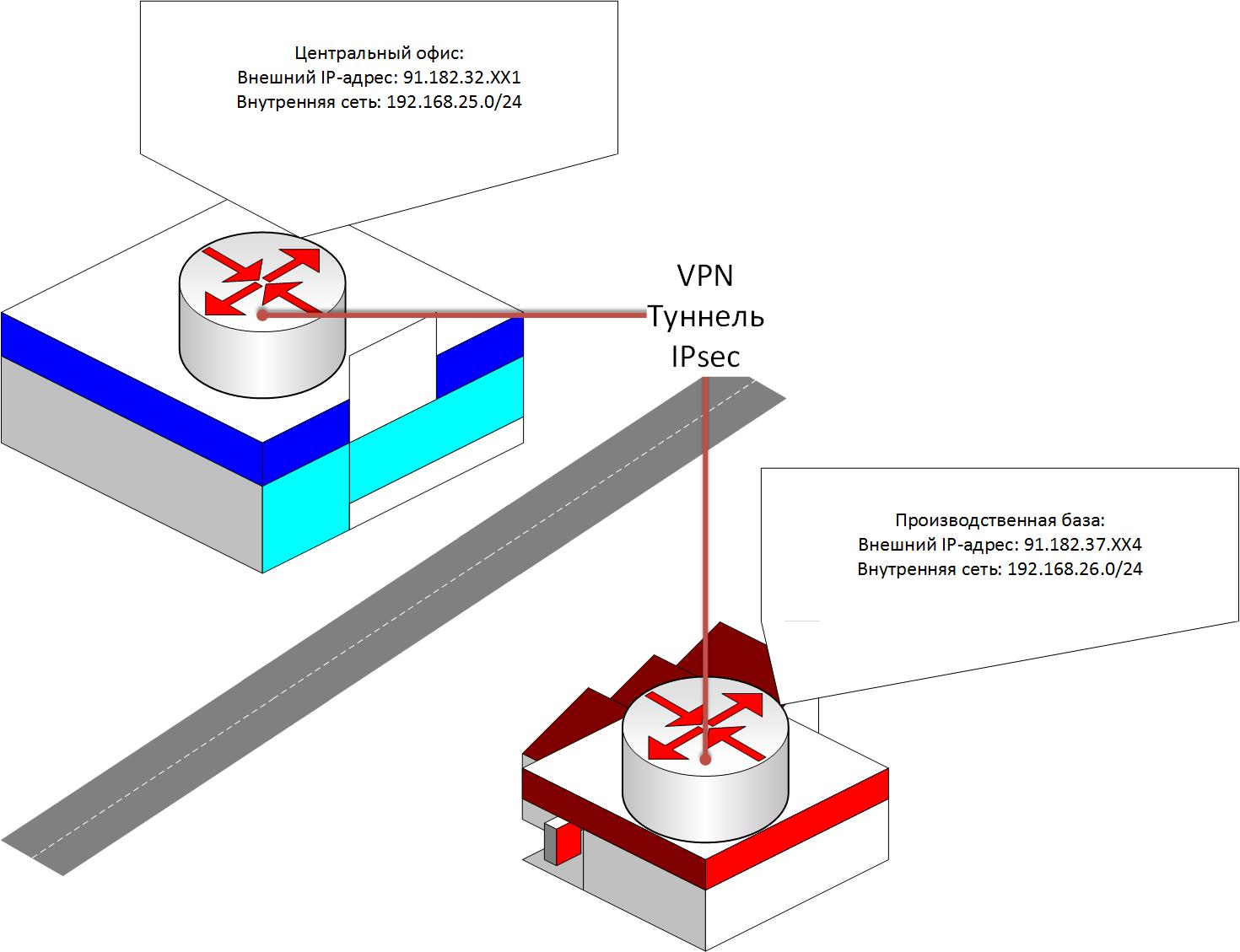

Открытие новой производственной базы поставило передо мной задачу — подключить новый, географически удаленный объект к локальной сети центрального офиса.

Цель — гонять IP-телефонию, файлы, видеопоток с камер наблюдения ну и удаленно контролировать и мониторить пользовательские компьютеры. По причине небольшого количества пользователей на базе, было решено не городить отдельный сервер, а создать туннель между офисным интернет-сервером и имеющимся на тот момент под рукой роутером Mikrotik RB751U-2HnD.

Графически это выглядит так:

Данные центрального офиса — внешний адрес 91.182.32.XX1 и локальной сетью 192.168.25.0/24 — рулит всем этим сервер на базе Kerio Control. Сеть производственной базы будет построена на базе Mikrotik с внутренней адресацией 192.168.26.0/24 и с выходом в мир по адресу 91.182.37.XX4. Повезло с провайдером — ребята не ограничивают трафик внутри своей сети. Так что полные 100 Мбит/с. у нас имеются.

Действие первое — подготовим сервер Kerio Control.

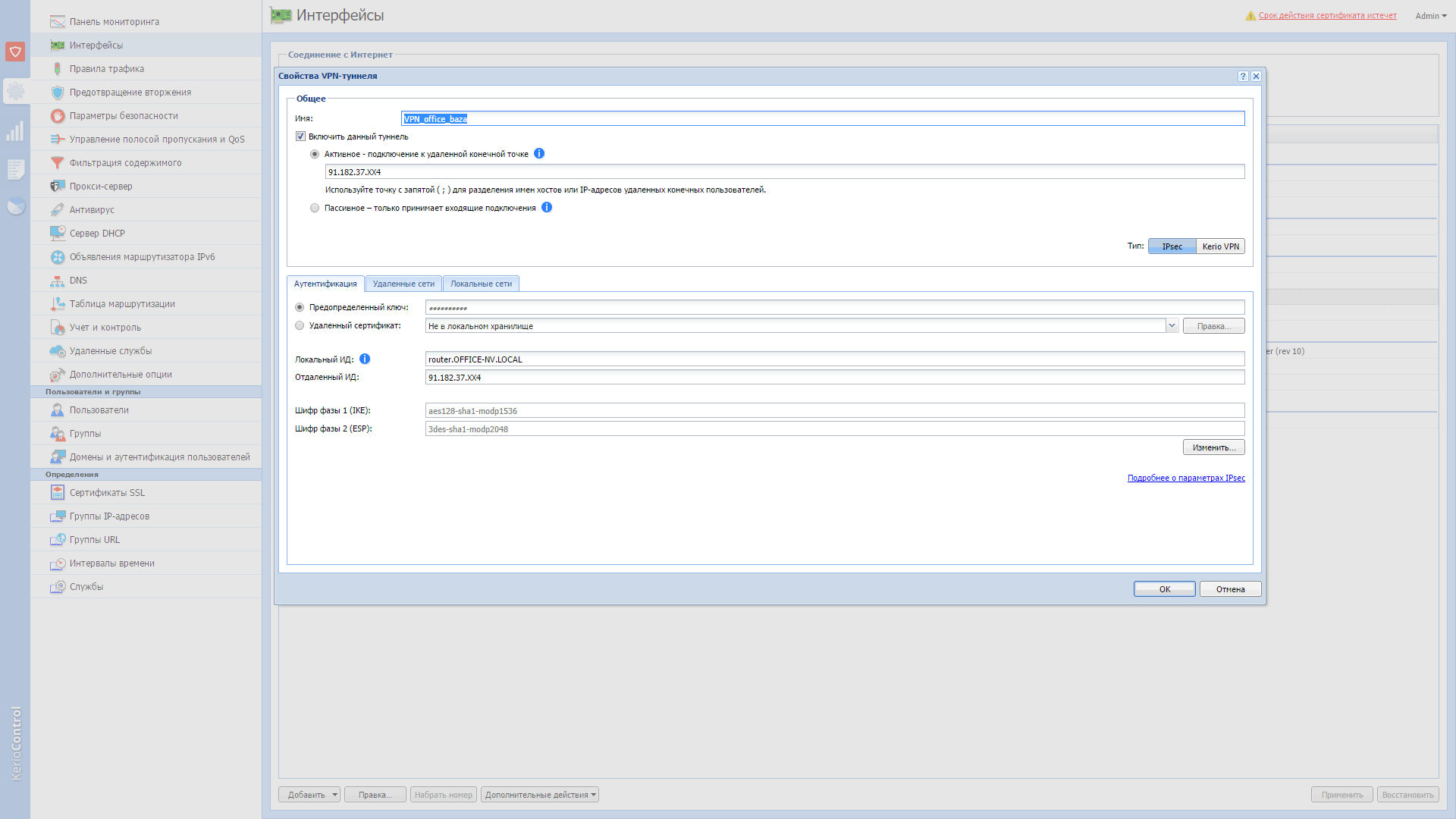

В разделе «интерфейсы» в нижней части жмем «добавить» и выбираем «VPN-туннель…»

Заполняем:

Так как наш сервер будет инициатором создания туннеля, делаем данное подключение активным и указываем IP-адрес второй точки, с кем мы будем объединяться.

Я использую вариант с секретным ключом. Допустим, фраза «Dctytifh.n23» — что собственно и пишу в поле «предопределенный ключ».

Локальный ID — заполнился сам, а с удаленным ID — есть нюанс: мне повезло — в моем случае провайдер предоставляет «белые» статические адреса, поэтому я пишу адрес второй точки. Но бывает ситуация, когда провайдер выдает вам адрес из своей «серой» подсети. Допустим, внешний адрес провайдера 10.10.10.10, но на ваш WAN порт провайдер отправляет 20.20.20.20. В такой ситуации нужно указать тот адрес, который дает вам на порт ваш провайдер — 20.20.20.20

По шифрованию (Шифры фазы) — тут у меня, по непонятным причинам, возникли некоторые проблемы . Дефолтное шифрование в совокупности с выставленными в микротике данными не позволяло создать туннель, с ошибкой что-то вроде неизвестного типа шифрования. Поэтому я, с помощью кнопки «изменить», подобрал рабочее шифрование.

Соответственно — выбираем тип: IPsec

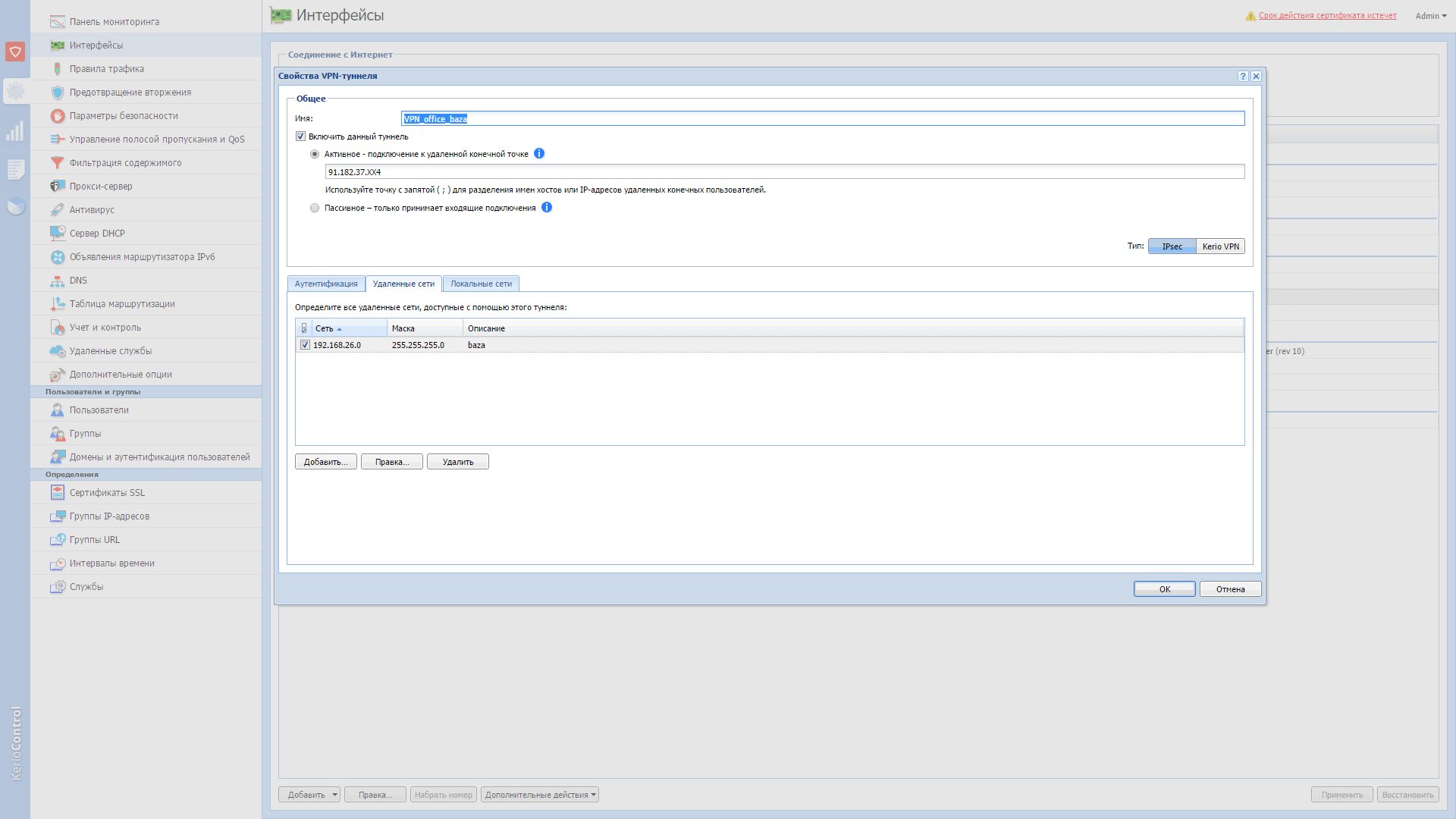

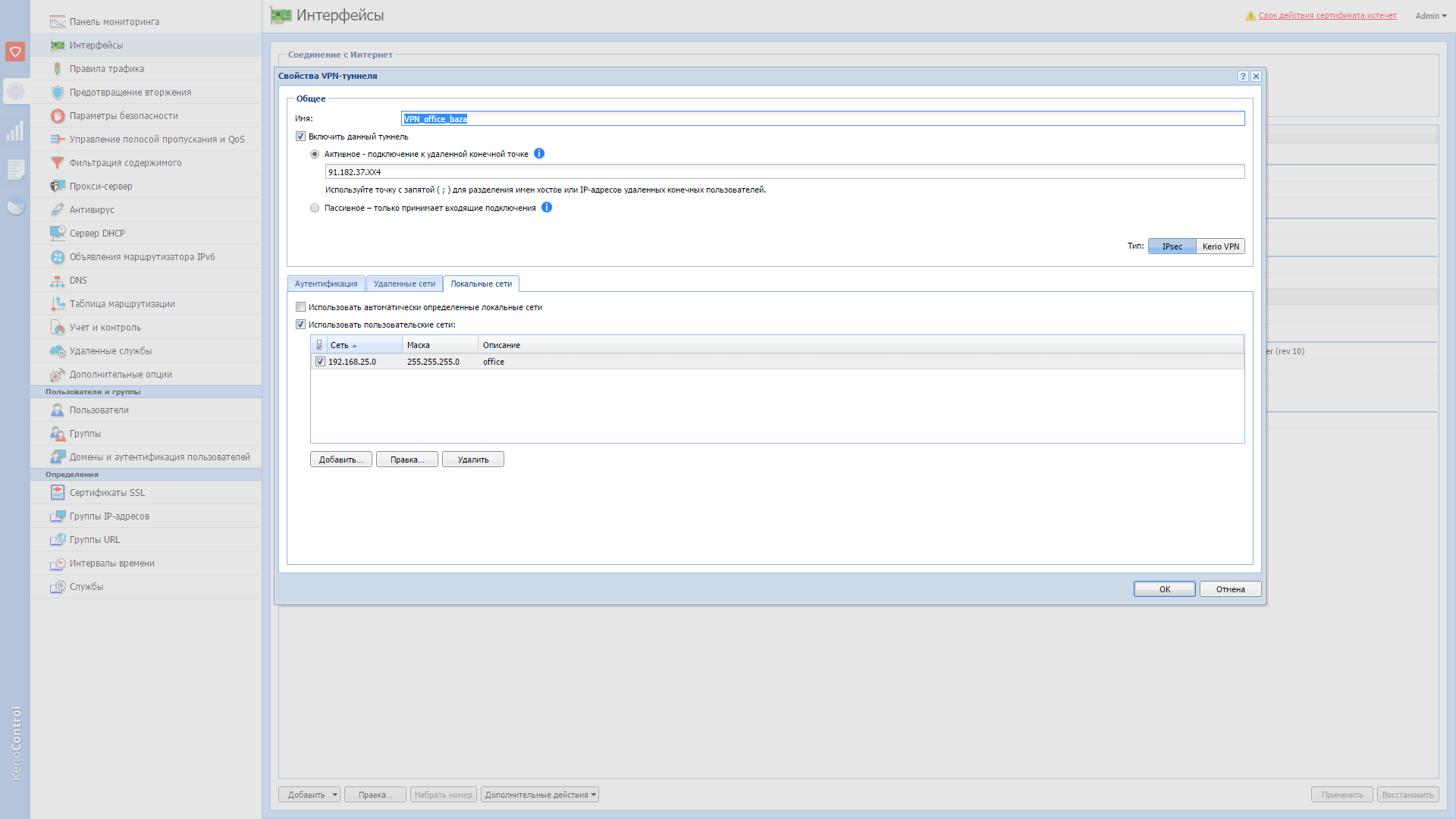

Дальше — думаю без комментариев.

На этом самое простое закончилось.

Действие второе. Шаманим с Mikrotik.

Рекомендую обновить прошивку роутера Mikrotik.

Дальше — подключаемся с помощью winbox к железке — предположительно она уже настроена, локальная сеть работает и подключение к интернету имеется.

Первым делом войдем в настройки файрвола:

Жмем IP и выбираем Firewall

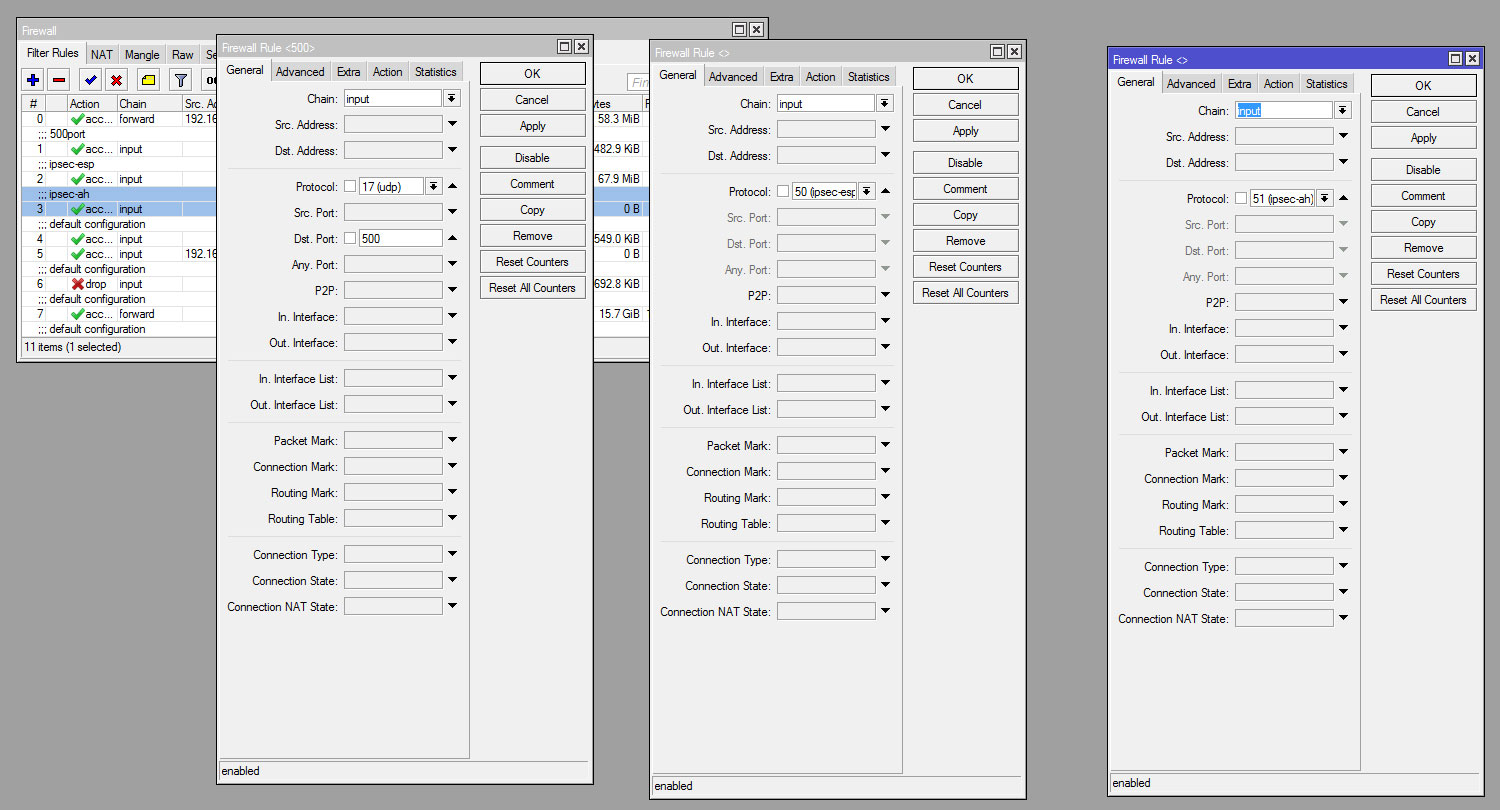

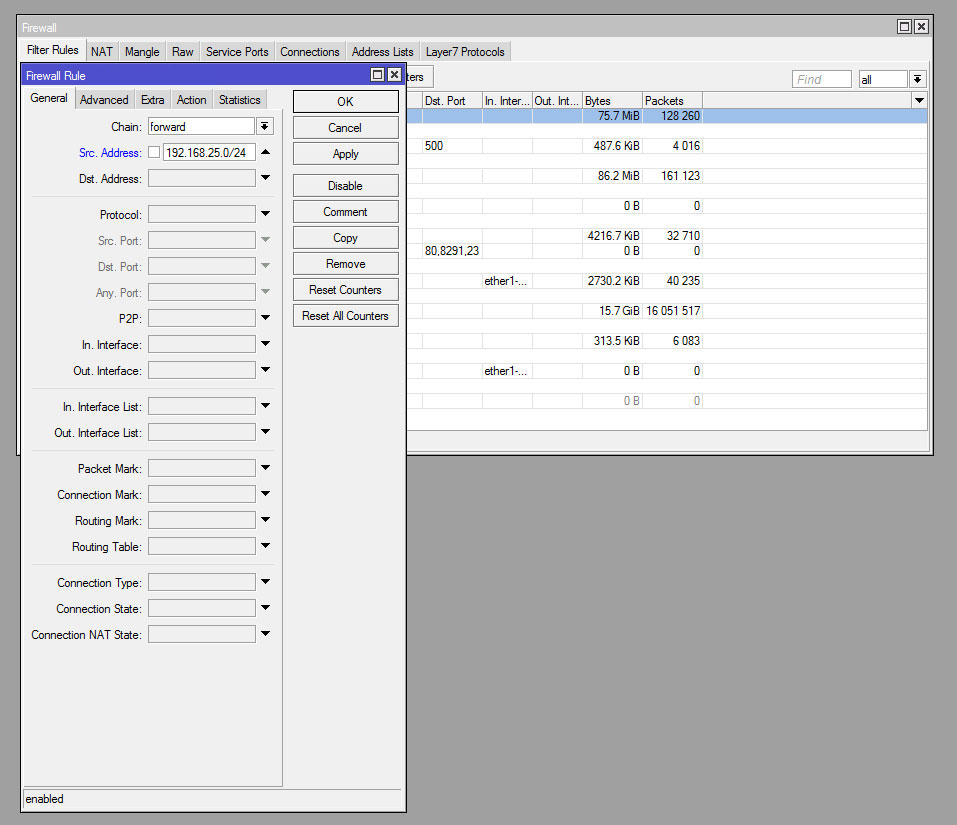

Нажимая плюсик добавим три правила в вкладке Filter Rules для разрешения подключения IPsec:

- Вкладка General — Chain: input, Protocol — 17 (udp), Dst.Port — 500; Вкладка Action — Action: accept.

- Вкладка General — Chain: input, Protocol — 50 (ipsec-esp); Вкладка Action — Action: accept.

- Вкладка General — Chain: input, Protocol — 51 (ipsec-ah); Вкладка Action — Action: accept.

И обязательно перетаскиваем эти правила в самый верх списка.

Теперь создадим сам туннель:

Жмем IP и выбираем IPsec

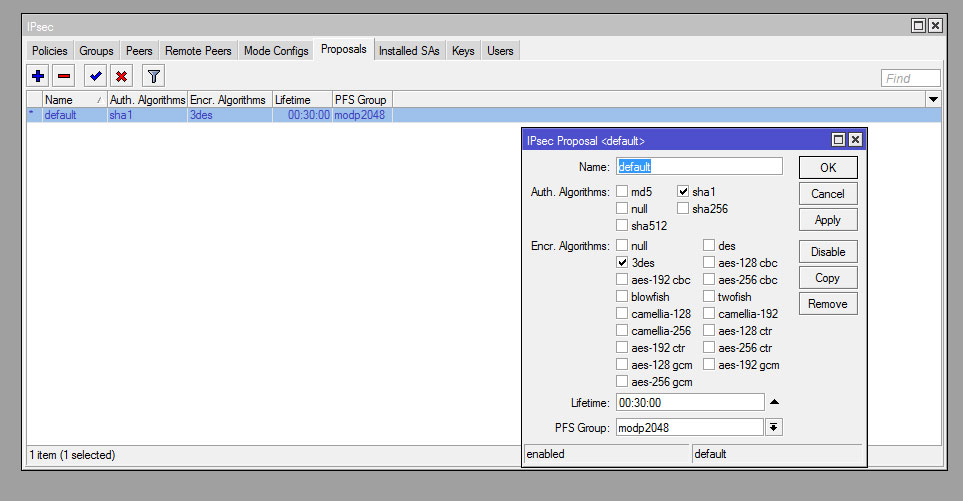

В открывшемся окне первым делом переходим в вкладку Proposals

Два раза щелкаем по дефолтному правилу и меняем параметры шифрования второго уровня (см. Шифр фразы 2 (ESP) в настройках туннеля Kerio.

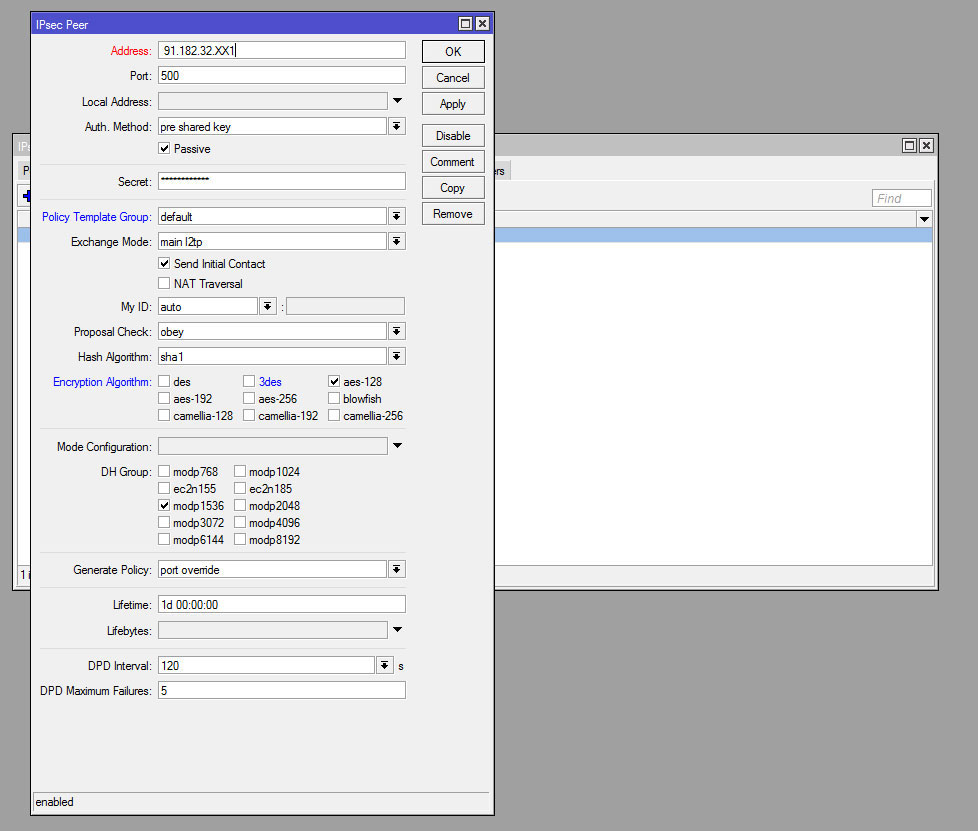

Переходим на вкладку Peers и нажимаем плюсик задаем параметры нашего подключения

В целом, по данному скриншоту, думаю, все понятно, однако сделаю несколько заметок:

address: внешний адрес нашего сервера Kerio

Passive: ставим галочку, ибо инициатором мы уже назначили наш сервер

Secret: фраза секретного ключа, который мы задали в Kerio

NAT Traversal — галочка если ваш роутер за NATом провайдера, в моем случае с «белым» IP ничего не надо отмечать.

Hash algorithm и Encryption algorithm — выставляем по значениям Шифр фразы 1 (IKE) на сервере Kerio

Все, вбили настройки, применяем, ОК.

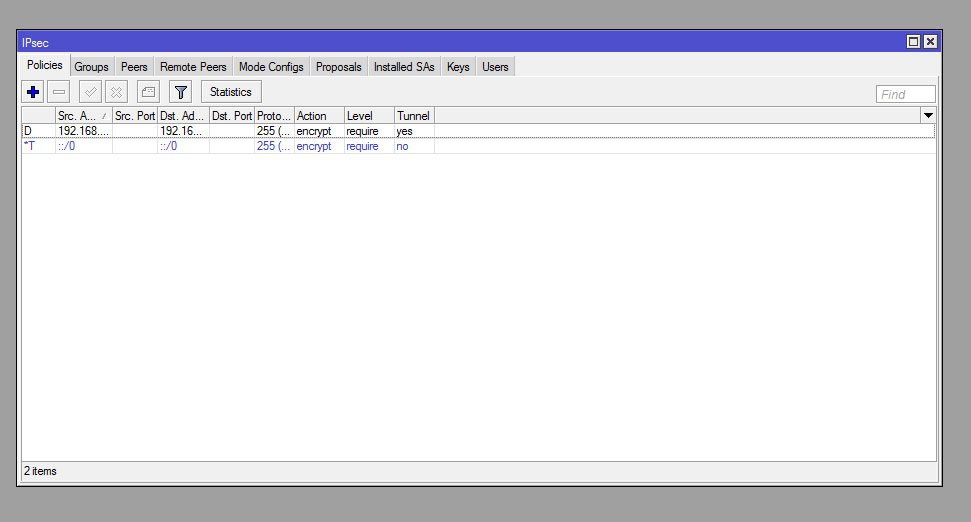

Если все сделано правильно, в вкладке Policies появится новая строка с данными подключения, а на сервере в разделе «Интерфейсы», в строке нашего туннеля VPN, мы увидим надпись «Соединение с 91.182.37.XX4 установлено».

На этом создание туннеля между двумя точками можно было бы считать готовым.

Вот только «туннель- туннелем», а доступа к сети хоть за Kerio, хоть за Mikrotik мы увы не получили. Чтоб исправить это в Firewall надо добавить еще пару правил.

Снова идем в меню IP и выбираем Firewall.

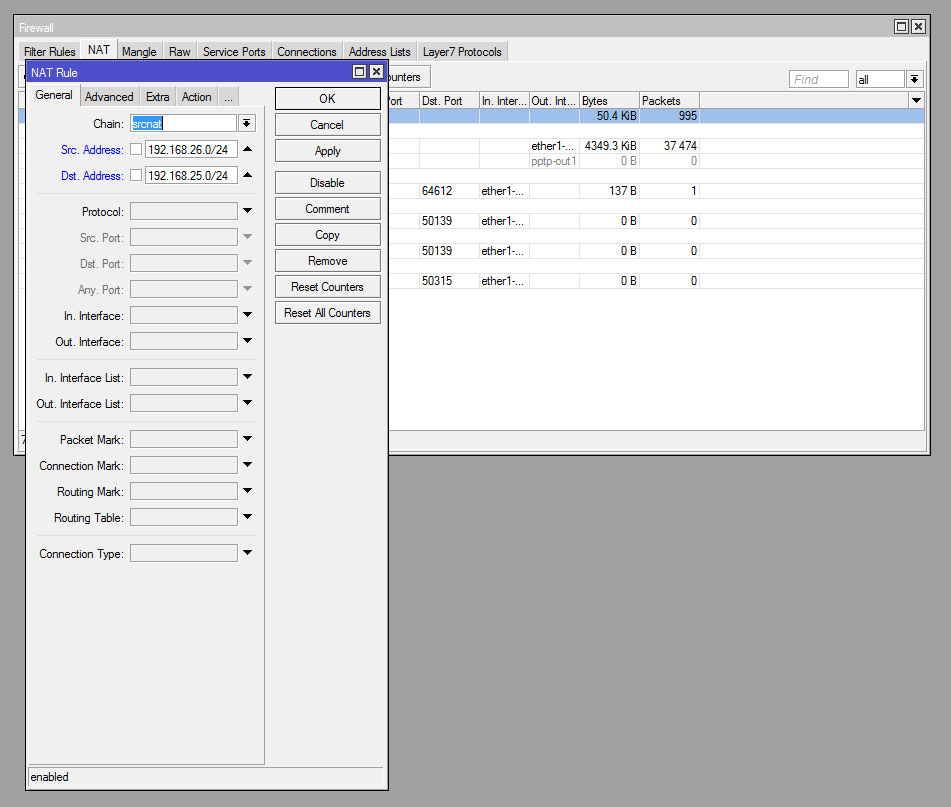

Переходим NAT, жмем плюсик и добавляем правило:

Вкладка General — Chain: srcnat, Src. Address — 192.168.26.0/24, Dst. Address — 192.168.25.0/24; Вкладка Action — Action: accept.

Перетаскиваем данное правило в самый верх списка.

Src. Address — адрес за Микротиком, Dst. Address — сеть за Керио — теперь мы спокойно подключаемся к ресурсам центрального офиса из производственной базы. Однако из офиса я не могу войти на компьютеры базы. Но сам микротик я спокойно пингую по внутреннему адресу. Значит что-то не пускает. Добавим и поместим в самый верх еще одно правило в Firewall — на вкладке Filter Rules.

Src. Address — адрес за Микротиком, Dst. Address — сеть за Керио — теперь мы спокойно подключаемся к ресурсам центрального офиса из производственной базы. Однако из офиса я не могу войти на компьютеры базы. Но сам микротик я спокойно пингую по внутреннему адресу. Значит что-то не пускает. Добавим и поместим в самый верх еще одно правило в Firewall — на вкладке Filter Rules.

Вкладка General — Chain: forward, Src. Address — 192.168.25.0/24; Вкладка Action — Action: accept.

Форвардим весть трафик который летит из локальной сети офиса через туннель в локальную сеть базы.

На этом все.

- RusLan